Interceptación de las comunicaciones encriptadas

83

El análisis de estos protocolos aporta información valiosa para la

investigación, ya que dependiendo del tipo de protocolo que se trate,

éste puede proporcionar información como imágenes; lista de contac-

tos; chats de grupos o privados, presencia en dichos chats; imágenes

o ficheros descargados; IP del cliente o del servidor, etc.

A través del análisis de protocolos, se pueden desarrollar plugins ca-

paces de desarrollar las capacidades del sistema R-12 y poder interpretar

determinado tráfico interceptado en un primer momento desconocido.

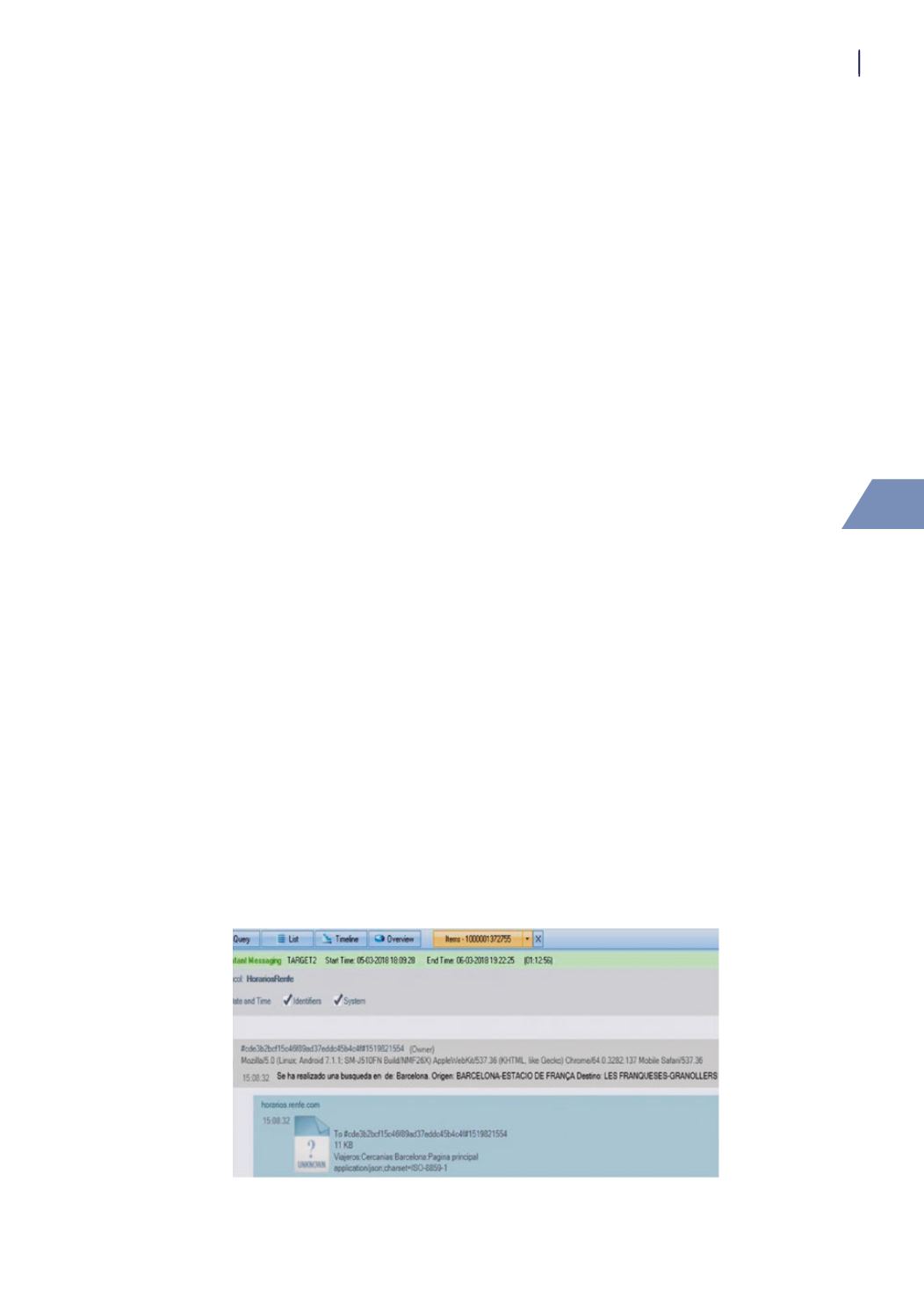

Observando un protocolo a través del plugin utilizado como por

ejemplo para consultar o comprar un billete en Renfe, muestra las

búsquedas realizadas por el objetivo en la página de Cercanías o de

Renfe. Se pueden obtener dichas búsquedas en formato HTML, o PDF

dependiendo de cómo haya obtenido la información el objetivo, tanto

si utiliza sistemas Android como iPhone.

El plugin crea tres tipos de producto:

· Producto de Chat: se muestran las búsquedas realizadas, las esta-

ciones de origen y destino y la fecha de búsqueda que ha realizado.

· Productos de Presencia: mostrará el identificador de usuario, Use-

rAgent del dispositivo si lo hubiere y nos ayudará a organizar los

productos de chat que se han generado durante la navegación.

· Productos de Transferencia: son los archivos descargados y alma-

cenados en el sistema, los cuales se pueden visualizar o descargar

pinchando en el nombre del archivo.

Fuente: Captura de imagen obtenida directamente sobre

la aplicación Reliant-12 de SITEL.